在某些時候我們需要讀寫的行程可能存在虛擬記憶體保護機制,在該機制下用戶的CR3以及MDL讀寫將直接失效,從而導致無法讀取到正確的資料,本章我們將繼續研究如何實作物理級別的尋址讀寫,

首先,驅動中的物理頁讀寫是指在驅動中直接讀寫物理記憶體頁(而不是虛擬記憶體頁),這種方式的優點是它能夠更快地訪問記憶體,因為它避免了虛擬記憶體管理的開銷,通過直接讀寫物理記憶體,驅動程式可以繞過虛擬記憶體的保護機制,獲得對系統中記憶體的更高級別的訪問權限,

想要實作物理頁讀寫,第一步則是需要找到UserDirectoryTableBase的實際偏移地址,你一定會問這是個什么?別著急,聽我來慢慢解釋;

在作業系統中,每個行程都有一個KPROCESS結構體,它是行程的內部表示,該結構體中包含了一些重要的資訊,包括UserDirectoryTableBase欄位,它指向行程的頁表目錄表(Page Directory Table),也稱為DirectoryTable頁目錄表,

Page Directory Table是一種資料結構,它在虛擬記憶體管理中起著重要的作用,它被用來存盤將虛擬地址映射到物理地址的映射關系,其內部包含了一些指向頁表的指標,每個頁表中又包含了一些指向物理頁面的指標,這些指標一起構成了一個樹形結構,它被稱為頁表樹(Page Table Tree),

kd> dt _KPROCESS

ntdll!_KPROCESS

+0x278 UserTime : Uint4B

+0x27c ReadyTime : Uint4B

+0x280 UserDirectoryTableBase : Uint8B

+0x288 AddressPolicy : UChar

+0x289 Spare2 : [71] UChar

#define GetDirectoryTableOffset 0x280

UserDirectoryTableBase欄位包含了行程的頁表樹的根節點的物理地址,通過它可以找到行程的頁表樹,從而實作虛擬記憶體的管理,在WinDbg中,通過輸入dt _KPROCESS可以查看行程的KPROCESS結構體的定義,從而找到UserDirectoryTableBase欄位的偏移量,這樣可以獲取該欄位在記憶體中的地址,進而獲取DirectoryTable的地址,不同作業系統的KPROCESS結構體定義可能會有所不同,因此它們的UserDirectoryTableBase欄位的偏移量也會不同,

通過上述原理解釋,我們可知要實作物理頁讀寫需要實作一個轉換函式,因為在應用層傳入的還是一個虛擬地址,通過TransformationCR3函式即可實作將虛擬地址轉換到物理地址,函式內部實作了從虛擬地址到物理地址的轉換程序,并回傳物理地址,

// 從用戶層虛擬地址切換到物理頁地址的函式

// 將 CR3 暫存器的末尾4個位元清零,這些位元是用于對齊的,不需要考慮

/*

引數 cr3:物理地址,

引數 VirtualAddress:虛擬地址,

*/

ULONG64 TransformationCR3(ULONG64 cr3, ULONG64 VirtualAddress)

{

cr3 &= ~0xf;

// 獲取頁面偏移量

ULONG64 PAGE_OFFSET = VirtualAddress & ~(~0ul << 12);

// 讀取虛擬地址所在的三級頁表項

SIZE_T BytesTransferred = 0;

ULONG64 a = 0, b = 0, c = 0;

ReadPhysicalAddress((PVOID)(cr3 + 8 * ((VirtualAddress >> 39) & (0x1ffll))), &a, sizeof(a), &BytesTransferred);

// 如果 P(存在位)為0,表示該頁表項沒有映射物理記憶體,回傳0

if (~a & 1)

{

return 0;

}

// 讀取虛擬地址所在的二級頁表項

ReadPhysicalAddress((PVOID)((a & ((~0xfull << 8) & 0xfffffffffull)) + 8 * ((VirtualAddress >> 30) & (0x1ffll))), &b, sizeof(b), &BytesTransferred);

// 如果 P 為0,表示該頁表項沒有映射物理記憶體,回傳0

if (~b & 1)

{

return 0;

}

// 如果 PS(頁面大小)為1,表示該頁表項映射的是1GB的物理記憶體,直接計算出物理地址并回傳

if (b & 0x80)

{

return (b & (~0ull << 42 >> 12)) + (VirtualAddress & ~(~0ull << 30));

}

// 讀取虛擬地址所在的一級頁表項

ReadPhysicalAddress((PVOID)((b & ((~0xfull << 8) & 0xfffffffffull)) + 8 * ((VirtualAddress >> 21) & (0x1ffll))), &c, sizeof(c), &BytesTransferred);

// 如果 P 為0,表示該頁表項沒有映射物理記憶體,回傳0

if (~c & 1)

{

return 0;

}

// 如果 PS 為1,表示該頁表項映射的是2MB的物理記憶體,直接計算出物理地址并回傳

if (c & 0x80)

{

return (c & ((~0xfull << 8) & 0xfffffffffull)) + (VirtualAddress & ~(~0ull << 21));

}

// 讀取虛擬地址所在的零級頁表項,計算出物理地址并回傳

ULONG64 address = 0;

ReadPhysicalAddress((PVOID)((c & ((~0xfull << 8) & 0xfffffffffull)) + 8 * ((VirtualAddress >> 12) & (0x1ffll))), &address, sizeof(address), &BytesTransferred);

address &= ((~0xfull << 8) & 0xfffffffffull);

if (!address)

{

return 0;

}

return address + PAGE_OFFSET;

}

這段代碼將輸入的CR3值和虛擬地址作為引數,并將CR3值和虛擬地址的偏移量進行一系列計算,最終得出物理地址,

其中,CR3是存盤頁表的物理地址,它保存了虛擬地址到物理地址的映射關系,該函式通過讀取CR3中存盤的頁表資訊,逐級訪問頁表,直到找到對應的物理地址,

該函式使用虛擬地址的高9位確定頁表的索引,然后通過讀取對應的頁表項,得到下一級頁表的物理地址,該程序重復執行,直到讀取到頁表的最后一級,得到物理地址,

最后,該函式將物理地址的低12位與虛擬地址的偏移量進行OR運算,得到最終的物理地址,并將其回傳,

需要注意的是,該函式還會進行一些錯誤處理,例如在讀取頁表項時,如果該項沒有被設定為有效,函式將回傳0,表示無法訪問對應的物理地址,

此時用戶已經獲取到了物理地址,那么讀寫就變得很容易了,當需要讀取資料時呼叫ReadPhysicalAddress函式,其內部直接使用MmCopyMemory對記憶體進行拷貝即可,而對于寫入資料而言,需要通過呼叫MmMapIoSpace先將物理地址轉換為一個用戶空間的虛擬地址,然后再通過RtlCopyMemory向內部拷貝資料即可實作寫入,這三段代碼的封裝如下所示;

#include <ntifs.h>

#include <windef.h>

#define GetDirectoryTableOffset 0x280

#define bit64 0x28

#define bit32 0x18

// 讀取物理記憶體封裝

// 這段代碼實作了將物理地址映射到內核空間,然后將物理地址對應的資料讀取到指定的緩沖區中,

/*

address:需要讀取的物理地址;

buffer:讀取到的資料需要保存到的緩沖區;

size:需要讀取的資料大小;

BytesTransferred:實際讀取到的資料大小,

*/

NTSTATUS ReadPhysicalAddress(PVOID address, PVOID buffer, SIZE_T size, SIZE_T* BytesTransferred)

{

MM_COPY_ADDRESS Read = { 0 };

Read.PhysicalAddress.QuadPart = (LONG64)address;

return MmCopyMemory(buffer, Read, size, MM_COPY_MEMORY_PHYSICAL, BytesTransferred);

}

// 寫入物理記憶體

// 這段代碼實作了將資料寫入物理地址的功能

/*

引數 address:要寫入的物理地址,

引數 buffer:要寫入的資料緩沖區,

引數 size:要寫入的資料長度,

引數 BytesTransferred:實際寫入的資料長度,

*/

NTSTATUS WritePhysicalAddress(PVOID address, PVOID buffer, SIZE_T size, SIZE_T* BytesTransferred)

{

if (!address)

{

return STATUS_UNSUCCESSFUL;

}

PHYSICAL_ADDRESS Write = { 0 };

Write.QuadPart = (LONG64)address;

// 將物理空間映射為虛擬空間

PVOID map = MmMapIoSpace(Write, size, (MEMORY_CACHING_TYPE)PAGE_READWRITE);

if (!map)

{

return STATUS_UNSUCCESSFUL;

}

// 開始拷貝資料

RtlCopyMemory(map, buffer, size);

*BytesTransferred = size;

MmUnmapIoSpace(map, size);

return STATUS_SUCCESS;

}

// 從用戶層虛擬地址切換到物理頁地址的函式

// 將 CR3 暫存器的末尾4個位元清零,這些位元是用于對齊的,不需要考慮

/*

引數 cr3:物理地址,

引數 VirtualAddress:虛擬地址,

*/

ULONG64 TransformationCR3(ULONG64 cr3, ULONG64 VirtualAddress)

{

cr3 &= ~0xf;

// 獲取頁面偏移量

ULONG64 PAGE_OFFSET = VirtualAddress & ~(~0ul << 12);

// 讀取虛擬地址所在的三級頁表項

SIZE_T BytesTransferred = 0;

ULONG64 a = 0, b = 0, c = 0;

ReadPhysicalAddress((PVOID)(cr3 + 8 * ((VirtualAddress >> 39) & (0x1ffll))), &a, sizeof(a), &BytesTransferred);

// 如果 P(存在位)為0,表示該頁表項沒有映射物理記憶體,回傳0

if (~a & 1)

{

return 0;

}

// 讀取虛擬地址所在的二級頁表項

ReadPhysicalAddress((PVOID)((a & ((~0xfull << 8) & 0xfffffffffull)) + 8 * ((VirtualAddress >> 30) & (0x1ffll))), &b, sizeof(b), &BytesTransferred);

// 如果 P 為0,表示該頁表項沒有映射物理記憶體,回傳0

if (~b & 1)

{

return 0;

}

// 如果 PS(頁面大小)為1,表示該頁表項映射的是1GB的物理記憶體,直接計算出物理地址并回傳

if (b & 0x80)

{

return (b & (~0ull << 42 >> 12)) + (VirtualAddress & ~(~0ull << 30));

}

// 讀取虛擬地址所在的一級頁表項

ReadPhysicalAddress((PVOID)((b & ((~0xfull << 8) & 0xfffffffffull)) + 8 * ((VirtualAddress >> 21) & (0x1ffll))), &c, sizeof(c), &BytesTransferred);

// 如果 P 為0,表示該頁表項沒有映射物理記憶體,回傳0

if (~c & 1)

{

return 0;

}

// 如果 PS 為1,表示該頁表項映射的是2MB的物理記憶體,直接計算出物理地址并回傳

if (c & 0x80)

{

return (c & ((~0xfull << 8) & 0xfffffffffull)) + (VirtualAddress & ~(~0ull << 21));

}

// 讀取虛擬地址所在的零級頁表項,計算出物理地址并回傳

ULONG64 address = 0;

ReadPhysicalAddress((PVOID)((c & ((~0xfull << 8) & 0xfffffffffull)) + 8 * ((VirtualAddress >> 12) & (0x1ffll))), &address, sizeof(address), &BytesTransferred);

address &= ((~0xfull << 8) & 0xfffffffffull);

if (!address)

{

return 0;

}

return address + PAGE_OFFSET;

}

有了如上封裝,那么我們就可以實作驅動讀寫了,首先我們實作驅動讀取功能,如下這段代碼是Windows驅動程式的入口函式DriverEntry,主要功能是讀取指定行程的虛擬地址空間中指定地址處的4個位元組資料,

代碼首先通過 PsLookupProcessByProcessId 函式獲取指定行程的 EPROCESS 結構體指標,然后獲取該行程的 CR3值,用于將虛擬地址轉換為物理地址,接下來,回圈讀取指定地址處的 4 個位元組資料,每次讀取 PAGE_SIZE 大小的物理記憶體資料,最后輸出讀取到的資料,并關閉對 EPROCESS 結構體指標的參考,

需要注意的是,該代碼并沒有進行有效性檢查,如沒有檢查讀取的地址是否合法、讀取的資料是否在用戶空間,因此存在潛在的風險,另外,該代碼也沒有考慮內核模式下訪問用戶空間資料的問題,因此也需要進行進一步的檢查和處理,

// 驅動卸載例程

extern "C" VOID DriverUnload(PDRIVER_OBJECT pDriver)

{

UNREFERENCED_PARAMETER(pDriver);

DbgPrint("Uninstall Driver \n");

}

// 驅動入口地址

extern "C" NTSTATUS DriverEntry(PDRIVER_OBJECT pDriver, PUNICODE_STRING path)

{

DbgPrint("Hello LyShark \n");

// 通過行程ID獲取eprocess

PEPROCESS pEProcess = NULL;

NTSTATUS Status = PsLookupProcessByProcessId((HANDLE)4116, &pEProcess);

if (NT_SUCCESS(Status) && pEProcess != NULL)

{

ULONG64 TargetAddress = 0x401000;

SIZE_T TargetSize = 4;

SIZE_T read = 0;

// 分配讀取空間

BYTE* ReadBuffer = (BYTE *)ExAllocatePool(NonPagedPool, 1024);

// 獲取CR3用于轉換

PUCHAR Var = reinterpret_cast<PUCHAR>(pEProcess);

ULONG64 CR3 = *(ULONG64*)(Var + bit64);

if (!CR3)

{

CR3 = *(ULONG64*)(Var + GetDirectoryTableOffset);

}

DbgPrint("[CR3] 暫存器地址 = 0x%p \n", CR3);

while (TargetSize)

{

// 開始回圈切換到CR3

ULONG64 PhysicalAddress = TransformationCR3(CR3, TargetAddress + read);

if (!PhysicalAddress)

{

break;

}

// 讀取物理記憶體

ULONG64 ReadSize = min(PAGE_SIZE - (PhysicalAddress & 0xfff), TargetSize);

SIZE_T BytesTransferred = 0;

// reinterpret_cast 強制轉為PVOID型別

Status = ReadPhysicalAddress(reinterpret_cast<PVOID>(PhysicalAddress), reinterpret_cast<PVOID>((PVOID *)ReadBuffer + read), ReadSize, &BytesTransferred);

TargetSize -= BytesTransferred;

read += BytesTransferred;

if (!NT_SUCCESS(Status))

{

break;

}

if (!BytesTransferred)

{

break;

}

}

// 關閉參考

ObDereferenceObject(pEProcess);

// 輸出讀取位元組

for (size_t i = 0; i < 4; i++)

{

DbgPrint("[讀入位元組 [%d] ] => 0x%02X \n", i, ReadBuffer[i]);

}

}

// 關閉參考

UNREFERENCED_PARAMETER(path);

// 卸載驅動

pDriver->DriverUnload = DriverUnload;

return STATUS_SUCCESS;

}

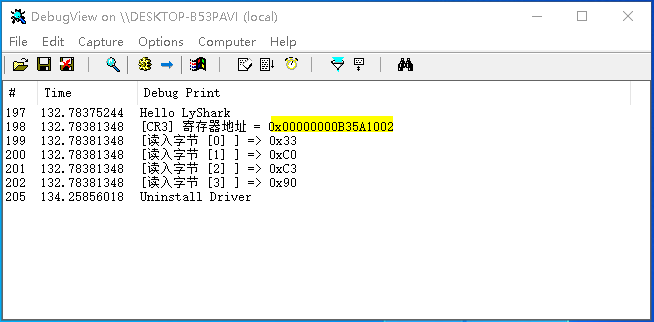

編譯并運行上述代碼片段,則會讀取行程ID為4116的0x401000處的地址資料,并以位元組的方式輸出前四位,輸出效果圖如下所示;

寫出資料與讀取資料基本一致,只是呼叫方法從ReadPhysicalAddress變為了WritePhysicalAddress其他的照舊,但需要注意的是讀者再使用寫出時需要自行填充一段堆用于存盤需要寫出的位元組集,

// 驅動卸載例程

extern "C" VOID DriverUnload(PDRIVER_OBJECT pDriver)

{

UNREFERENCED_PARAMETER(pDriver);

DbgPrint("Uninstall Driver \n");

}

// 驅動入口地址

extern "C" NTSTATUS DriverEntry(PDRIVER_OBJECT pDriver, PUNICODE_STRING path)

{

DbgPrint("Hello LyShark \n");

// 物理頁寫

PEPROCESS pEProcess = NULL;

NTSTATUS Status = PsLookupProcessByProcessId((HANDLE)4116, &pEProcess);

// 判斷pEProcess是否有效

if (NT_SUCCESS(Status) && pEProcess != NULL)

{

ULONG64 TargetAddress = 0x401000;

SIZE_T TargetSize = 4;

SIZE_T read = 0;

// 申請空間并填充寫出位元組0x90

BYTE* ReadBuffer = (BYTE *)ExAllocatePool(NonPagedPool, 1024);

for (size_t i = 0; i < 4; i++)

{

ReadBuffer[i] = 0x90;

}

// 獲取CR3用于轉換

PUCHAR Var = reinterpret_cast<PUCHAR>(pEProcess);

ULONG64 CR3 = *(ULONG64*)(Var + bit64);

if (!CR3)

{

CR3 = *(ULONG64*)(Var + GetDirectoryTableOffset);

// DbgPrint("[CR3] 暫存器地址 = 0x%p \n", CR3);

}

while (TargetSize)

{

// 開始回圈切換到CR3

ULONG64 PhysicalAddress = TransformationCR3(CR3, TargetAddress + read);

if (!PhysicalAddress)

{

break;

}

// 寫入物理記憶體

ULONG64 WriteSize = min(PAGE_SIZE - (PhysicalAddress & 0xfff), TargetSize);

SIZE_T BytesTransferred = 0;

Status = WritePhysicalAddress(reinterpret_cast<PVOID>(PhysicalAddress), reinterpret_cast<PVOID>(ReadBuffer + read), WriteSize, &BytesTransferred);

TargetSize -= BytesTransferred;

read += BytesTransferred;

// DbgPrint("[寫出資料] => %d | %0x02X \n", WriteSize, ReadBuffer + read);

if (!NT_SUCCESS(Status))

{

break;

}

if (!BytesTransferred)

{

break;

}

}

// 關閉參考

ObDereferenceObject(pEProcess);

}

// 關閉參考

UNREFERENCED_PARAMETER(path);

// 卸載驅動

pDriver->DriverUnload = DriverUnload;

return STATUS_SUCCESS;

}

如上代碼運行后,會向行程ID為4116的0x401000處寫出4位元組的0x90機器碼,讀者可通過第三方工具驗證記憶體,輸出效果如下所示;

文章出處:https://www.cnblogs.com/LyShark/p/17504447.html

本博客所有文章除特別宣告外,均采用 BY-NC-SA 許可協議,轉載請注明出處!

轉載請註明出處,本文鏈接:https://www.uj5u.com/qiye/555985.html

標籤:訊息安全

上一篇:promise

下一篇:返回列表