堆疊是計算機中的兩種重要資料結構 堆(Heap)和堆疊(Stack)它們在計算機程式中起著關鍵作用,在記憶體中堆區(用于動態記憶體分配)和堆疊區(用于存盤函式呼叫、區域變數等臨時資料),行程在運行時會使用堆疊進行引數傳遞,這些引數包括區域變數,臨時空間以及函式切換時所需要的堆疊幀等,

- 堆疊(Stack)是一種遵循后進先出(LIFO)原則的線性資料結構,它主要用于存盤和管理程式中的臨時資料,如函式呼叫和區域變數,堆疊的主要操作包括壓堆疊(添加元素)和彈堆疊(移除元素),

- 堆(Heap)是一種樹形資料結構,通常用于實作優先佇列,堆中的每個節點都有一個鍵值(key),并滿足特定性質,最常見的堆型別是二叉堆(包括最大堆和最小堆),堆在計算機程式中的應用包括堆排序演算法和記憶體管理等,

而針對堆疊地址的分析在漏洞挖掘中尤為重要,堆疊溢位(Stack Overflow)是一種計算機程式中的運行時錯誤,通常發生在緩沖區(buffer)中,緩沖區是一段記憶體空間,用于臨時存盤資料,當程式試圖向堆疊中寫入過多資料時,可能導致堆疊溢位,從而破壞其他記憶體區域或導致程式崩潰,嚴重的則可能會導致黑客控制EIP指標,而執行惡意代碼,

堆疊溢位的原因主要有以下幾點:

-

遞回呼叫過深:當函式遞回呼叫自身的層次過深時,可能導致堆疊溢位,這是因為每次函式呼叫都會在堆疊中分配記憶體,用于存盤函式的區域變數和回傳地址,如果遞回層數太多,可能導致堆疊空間不足,從而引發堆疊溢位,

-

區域變數占用過多堆疊空間:如果函式中的區域變數(尤其是陣列和結構體)占用過多堆疊空間,可能導致堆疊溢位,這種情況下,可以考慮將部磁區域變數移到堆記憶體中,以減小堆疊空間的壓力,

-

緩沖區溢位:當程式向緩沖區寫入的資料超過其分配的空間時,可能發生緩沖區溢位,這種溢位可能導致堆疊空間中的其他資料被破壞,從而引發堆疊溢位,

LyScript 插件中提供了針對堆疊的操作函式,對于堆的開辟與釋放通常可使用create_alloc()及delete_alloc()在之前的文章中我們已經使用了堆創建函式,本章我們將重點學習針對堆疊的操作函式,堆疊操作函式有三種,其中push_stack用于入堆疊,pop_stack用于出堆疊,而最有用的還屬peek_stack函式,該函式可用于檢查指定堆疊位置處的記憶體引數,利用這個特性就可以實作,對堆疊地址的檢測,或對堆疊的掃描等,

讀者注意:由于peek_stack命令傳入的堆疊下標位置默認從0開始,而輸出的結果則一個十進制有符號長整數,一般而言有符號數會出現復數的情形,讀者在使用時應更具自己的需求自行轉換,

而針對有符號與無符號數的轉換也很容易實作,long_to_ulong函式用于將有符號整數轉換為無符號整數(long_to_ulong)而與之對應的ulong_to_long函式,則用于將無符號整數轉換為有符號整數(ulong_to_long),這些函式都接受一個整數引數(inter)和一個布爾引數(is_64),當 is_64 為 False 時,函式處理32位整數;當 is_64 為 True 時,函式處理64位整數,

-

有符號整數轉無符號數(long_to_ulong):通過將輸入整數與相應位數的最大值執行按位與操作

(&)來實作轉換,對于32位整數,使用(1 << 32) - 1計算最大值;對于64位整數,使用(1 << 64) - 1計算最大值, -

無符號整數轉有符號數(ulong_to_long):通過計算輸入整數與相應位數的最高位的差值來實作轉換,首先,它使用按位與操作

(&)來計算輸入整數與最高位之間的關系,對于32位整數,使用(1 << 31) - 1 和 (1 << 31);對于64位整數,使用(1 << 63) - 1和(1 << 63),然后,將這兩個結果相減以獲得有符號整數,

from LyScript32 import MyDebug

# 有符號整數轉無符號數

def long_to_ulong(inter,is_64 = False):

if is_64 == False:

return inter & ((1 << 32) - 1)

else:

return inter & ((1 << 64) - 1)

# 無符號整數轉有符號數

def ulong_to_long(inter,is_64 = False):

if is_64 == False:

return (inter & ((1 << 31) - 1)) - (inter & (1 << 31))

else:

return (inter & ((1 << 63) - 1)) - (inter & (1 << 63))

if __name__ == "__main__":

dbg = MyDebug()

connect_flag = dbg.connect()

print("連接狀態: {}".format(connect_flag))

for index in range(0,10):

# 默認回傳有符號數

stack_address = dbg.peek_stack(index)

# 使用轉換

print("默認有符號數: {:15} --> 轉為無符號數: {:15} --> 轉為有符號數: {:15}".

format(stack_address, long_to_ulong(stack_address),ulong_to_long(long_to_ulong(stack_address))))

dbg.close()

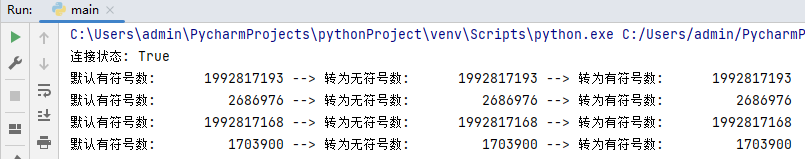

如上代碼中我們在當前堆疊中向下掃描10條,并通過轉換函式以此輸出該堆疊資訊的有符號與無符號形式,這段代碼輸出效果如下圖所示;

我們繼續完善這個功能,通過使用get_disasm_one_code()獲取到堆疊的反匯編代碼,并以此來進行更多的判斷形勢,如下代碼中只需要增加反匯編一行功能即可,

if __name__ == "__main__":

dbg = MyDebug()

connect_flag = dbg.connect()

print("連接狀態: {}".format(connect_flag))

for index in range(0,10):

# 默認回傳有符號數

stack_address = dbg.peek_stack(index)

# 反匯編一行

dasm = dbg.get_disasm_one_code(stack_address)

# 根據地址得到模塊基址

if stack_address <= 0:

mod_base = 0

else:

mod_base = dbg.get_base_from_address(long_to_ulong(stack_address))

print("stack => [{}] addr = {:10} base = {:10} dasm = {}".format(index, hex(long_to_ulong(stack_address)),hex(mod_base), dasm))

dbg.close()

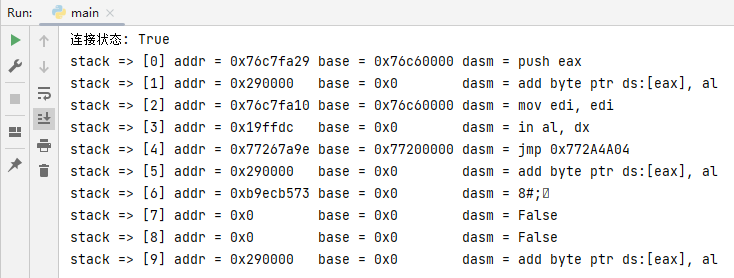

運行上代碼,將自動掃描前十行堆疊中的反匯編指令,并輸出如下圖所示的功能;

如上圖我們可以得到堆疊處的反匯編引數,但如果我們需要檢索堆疊特定區域內是否存在回傳到模塊的地址,該如何實作呢?

該功能的實作其實很簡單,首先需要得到程式全域狀態下的所有加載模塊的基地址,然后得到當前堆疊記憶體地址內的實際地址,并通過實際記憶體地址得到模塊基址,對比全域表即可拿到當前模塊是回傳到了哪個模塊的,

if __name__ == "__main__":

dbg = MyDebug()

connect_flag = dbg.connect()

print("連接狀態: {}".format(connect_flag))

# 得到程式加載過的所有模塊資訊

module_list = dbg.get_all_module()

# 向下掃描堆疊

for index in range(0,10):

# 默認回傳有符號數

stack_address = dbg.peek_stack(index)

# 反匯編一行

dasm = dbg.get_disasm_one_code(stack_address)

# 根據地址得到模塊基址

if stack_address <= 0:

mod_base = 0

else:

mod_base = dbg.get_base_from_address(long_to_ulong(stack_address))

# print("stack => [{}] addr = {:10} base = {:10} dasm = {}".format(index, hex(long_to_ulong(stack_address)),hex(mod_base), dasm))

if mod_base > 0:

for x in module_list:

if mod_base == x.get("base"):

print("stack => [{}] addr = {:10} base = {:10} dasm = {:15} return = {:10}"

.format(index,hex(long_to_ulong(stack_address)),hex(mod_base), dasm,

x.get("name")))

dbg.close()

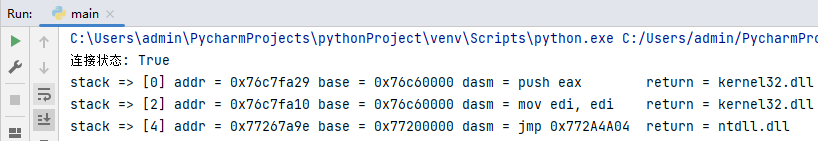

運行如上代碼片段,則會輸出如下圖所示的堆疊回傳位置;

原文地址

https://www.lyshark.com/post/9cc1e0b7.html

文章作者:lyshark (王瑞)文章出處:https://www.cnblogs.com/LyShark/p/17540943.html

本博客所有文章除特別宣告外,均采用 BY-NC-SA 許可協議,轉載請注明出處!

轉載請註明出處,本文鏈接:https://www.uj5u.com/qiye/556966.html

標籤:其他

上一篇:SQ工具|2|ArcGIS資料結構(欄位名稱、欄位長度、欄位型別、允許為空)的修改

下一篇:返回列表