鉤子劫持技術是計算機編程中的一種技術,它們可以讓開發者攔截系統函式或應用程式函式的呼叫,并在函式呼叫前或呼叫后執行自定義代碼,鉤子劫持技術通常用于病毒和惡意軟體,也可以讓開發者擴展或修改系統函式的功能,從而提高軟體的性能和增加新功能,

4.5.1 探索反匯撰寫出函式原理

鉤子劫持技術的實作一般需要在對端記憶體中通過create_alloc()函式準備一塊空間,并通過assemble_write_memory()函式,將一段匯編代碼轉為機器碼,并回圈寫出自定義指令集到堆中,函式write_opcode_from_assemble()就是我們自己實作的,該函式傳入一個匯編指令串列,自動轉為機器碼并寫出到堆內,函式的核心代碼如下所示,

def write_opcode_from_assemble(dbg_ptr,asm_list):

addr_count = 0

addr = dbg_ptr.create_alloc(1024)

if addr != 0:

for index in asm_list:

asm_size = dbg_ptr.assemble_code_size(index)

if asm_size != 0:

# print("長度: {}".format(asm_size))

write = dbg_ptr.assemble_write_memory(addr + addr_count, index)

if write == True:

addr_count = addr_count + asm_size

else:

dbg_ptr.delete_alloc(addr)

return 0

else:

dbg_ptr.delete_alloc(addr)

return 0

else:

return 0

return addr

我們以寫出一段MessageBox彈窗代碼為例,首先通過get_module_from_function函式獲取到位于user32.dll模塊內MessageBoxA的函式地址,該函式的堆疊傳引數為五個,其中前四個為push壓堆疊,最后一個則是呼叫call,為了構建這個指令集需要在asm_list寫出所需引數串列及呼叫函式地址,并通過set_local_protect設定可執行屬性,通過set_register將當前EIP設定到寫出位置,并執行程式,

from LyScript32 import MyDebug

def write_opcode_from_assemble(dbg_ptr,asm_list):

pass

if __name__ == "__main__":

dbg = MyDebug()

dbg.connect()

# 得到messagebox記憶體地址

msg_ptr = dbg.get_module_from_function("user32.dll","MessageBoxA")

call = "call {}".format(str(hex(msg_ptr)))

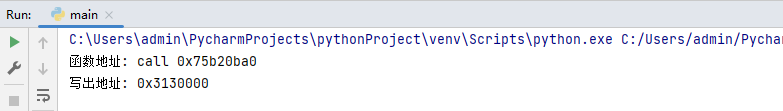

print("函式地址: {}".format(call))

# 寫出指令集到記憶體

asm_list = ['push 0','push 0','push 0','push 0',call]

write_addr = write_opcode_from_assemble(dbg,asm_list)

print("寫出地址: {}".format(hex(write_addr)))

# 設定執行屬性

dbg.set_local_protect(write_addr,32,1024)

# 將EIP設定到指令集位置

dbg.set_register("eip",write_addr)

# 執行代碼

dbg.set_debug("Run")

dbg.close()

運行上述代碼片段,則首先會在0x3130000的位置處寫出呼叫MessageBox的指令集,

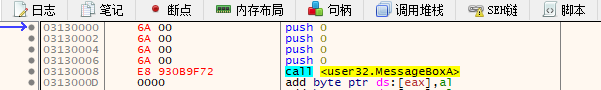

當執行set_debug("Run")則會執行如下圖所示代碼,這些代碼則是經過填充的,由于此處僅僅只是一個演示案例,所以不具備任何實戰性,讀者在該案例中學會指令的替換是如何實作的即可;

4.5.2 實作Hook改寫MsgBox彈窗

在之前的內容中筆者通過封裝write_opcode_from_assemble函式實作了自定義寫出記憶體的功能,本章將繼續探索Hook劫持技術的實作原理,如下案例中我們先來實作一個Hook通用模板,在代碼中實作中轉機制,代碼中以MessageBoxA函式為案例實作修改匯編引數傳遞,

from LyScript32 import MyDebug

# 傳入匯編串列,寫出到記憶體

def assemble(dbg, address=0, asm_list=[]):

asm_len_count = 0

for index in range(0,len(asm_list)):

# 寫出到記憶體

dbg.assemble_at(address, asm_list[index])

# print("地址: {} --> 長度計數器: {} --> 寫出: {}".format(hex(address + asm_len_count), asm_len_count,asm_list[index]))

# 得到asm長度

asm_len_count = dbg.assemble_code_size(asm_list[index])

# 地址每次遞增

address = address + asm_len_count

if __name__ == "__main__":

dbg = MyDebug()

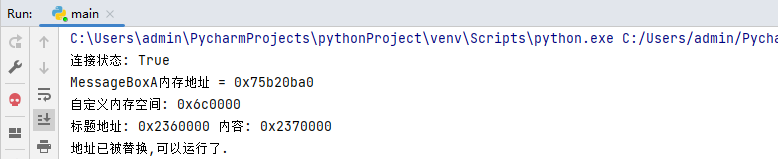

connect_flag = dbg.connect()

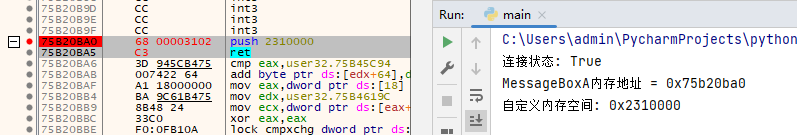

print("連接狀態: {}".format(connect_flag))

# 找到MessageBoxA

messagebox_address = dbg.get_module_from_function("user32.dll","MessageBoxA")

print("MessageBoxA記憶體地址 = {}".format(hex(messagebox_address)))

# 分配空間

HookMem = dbg.create_alloc(1024)

print("自定義記憶體空間: {}".format(hex(HookMem)))

# 寫出MessageBoxA記憶體地址,跳轉地址

asm = [

f"push {hex(HookMem)}",

"ret"

]

# 將串列中的匯編指令寫出到記憶體

assemble(dbg,messagebox_address,asm)

dbg.close()

如上代碼中,通過找到user32.dll庫中的MessageBoxA函式,并回傳其記憶體地址,接著,程式會分配1024位元組大小的自定義記憶體空間,獲取剛剛寫入的記憶體地址,并將其寫入到MessageBoxA函式的記憶體地址中,代碼運行后讀者可看到如下圖所示的提示資訊;

提示:解釋一下為什么需要增加

asm串列中的指令集,此處的指令集作用只有一個那就是跳轉,當原始MessageBoxA函式被呼叫時,則此處通過push;ret的組合跳轉到我們自定義的HookMem記憶體空間中,而此記憶體空間中后期則需要填充我們自己的彈窗代碼片段,所以需要提前通過HookMem = dbg.create_alloc(1024)構建出這段記憶體區域;

由于MessageBox彈窗需要使用兩個變數這兩個變數依次代表標題和內容,所以我們通過create_alloc函式在對端記憶體中分配兩塊堆空間,并依次將彈窗字串通過write_memory_byte寫出到記憶體中,至此彈窗內容也算填充好了,其中txt代表標題,而box則代表內容;

# 定義兩個變數,存放字串

MsgBoxAddr = dbg.create_alloc(512)

MsgTextAddr = dbg.create_alloc(512)

# 填充字串內容

# lyshark 標題

txt = [0x6c, 0x79, 0x73, 0x68, 0x61, 0x72, 0x6b]

# 內容 lyshark.com

box = [0x6C, 0x79, 0x73, 0x68, 0x61, 0x72, 0x6B, 0x2E, 0x63, 0x6F, 0x6D]

for txt_count in range(0,len(txt)):

dbg.write_memory_byte(MsgBoxAddr + txt_count, txt[txt_count])

for box_count in range(0,len(box)):

dbg.write_memory_byte(MsgTextAddr + box_count, box[box_count])

print("標題地址: {} 內容: {}".format(hex(MsgBoxAddr),hex(MsgTextAddr)))

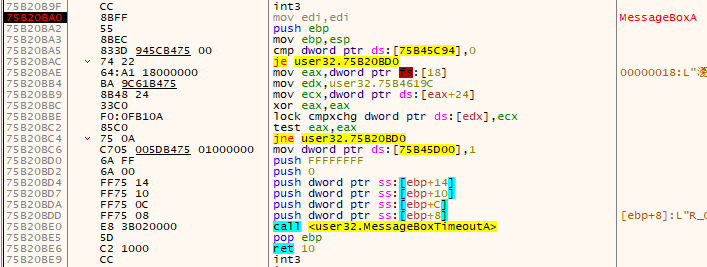

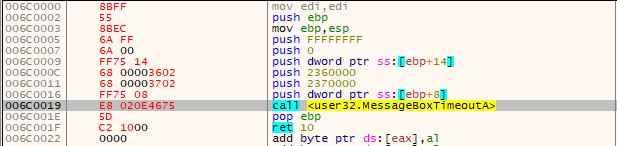

緊接著,我們需要跳轉到MessageBoxA函式所在記憶體中,并提取出該函式呼叫時的核心匯編指令集,如下圖所示則是彈窗的具體實作流程;

而對于一個完整的彈窗來說,只需要提取出核心代碼即可不必提取所有指令集,但需要注意的是圖中的call 0x75B20E20地址需要進行替換,根據系統的不同此處的地址也不會相同,在提取時需要格外注意;

# 此處是MessageBox替換后的片段

PatchCode =\

[

"mov edi, edi",

"push ebp",

"mov ebp,esp",

"push -1",

"push 0",

"push dword ptr ss:[ebp+0x14]",

f"push {hex(MsgBoxAddr)}",

f"push {hex(MsgTextAddr)}",

"push dword ptr ss:[ebp+0x8]",

"call 0x75B20E20",

"pop ebp",

"ret 0x10"

]

# 寫出到自定義記憶體

assemble(dbg, HookMem, PatchCode)

如上則是替換彈窗的代碼解釋,將這段代碼整合在一起,讀者則可實作一段替換彈窗功能的代碼,如下彈窗中的訊息替換成我們自己的著作權資訊,此處完整代碼實作如下所示;

from LyScript32 import MyDebug

# 傳入匯編串列,寫出到記憶體

def assemble(dbg, address=0, asm_list=[]):

asm_len_count = 0

for index in range(0,len(asm_list)):

# 寫出到記憶體

dbg.assemble_at(address, asm_list[index])

# print("地址: {} --> 長度計數器: {} --> 寫出: {}".format(hex(address + asm_len_count), asm_len_count,asm_list[index]))

# 得到asm長度

asm_len_count = dbg.assemble_code_size(asm_list[index])

# 地址每次遞增

address = address + asm_len_count

if __name__ == "__main__":

dbg = MyDebug()

connect_flag = dbg.connect()

print("連接狀態: {}".format(connect_flag))

# 找到MessageBoxA

messagebox_address = dbg.get_module_from_function("user32.dll","MessageBoxA")

print("MessageBoxA記憶體地址 = {}".format(hex(messagebox_address)))

# 分配空間

HookMem = dbg.create_alloc(1024)

print("自定義記憶體空間: {}".format(hex(HookMem)))

# 寫出FindWindowA記憶體地址,跳轉地址

asm = [

f"push {hex(HookMem)}",

"ret"

]

# 將串列中的匯編指令寫出到記憶體

assemble(dbg,messagebox_address,asm)

# 定義兩個變數,存放字串

MsgBoxAddr = dbg.create_alloc(512)

MsgTextAddr = dbg.create_alloc(512)

# 填充字串內容

# lyshark 標題

txt = [0x6c, 0x79, 0x73, 0x68, 0x61, 0x72, 0x6b]

# 內容 lyshark.com

box = [0x6C, 0x79, 0x73, 0x68, 0x61, 0x72, 0x6B, 0x2E, 0x63, 0x6F, 0x6D]

for txt_count in range(0,len(txt)):

dbg.write_memory_byte(MsgBoxAddr + txt_count, txt[txt_count])

for box_count in range(0,len(box)):

dbg.write_memory_byte(MsgTextAddr + box_count, box[box_count])

print("標題地址: {} 內容: {}".format(hex(MsgBoxAddr),hex(MsgTextAddr)))

# 此處是MessageBox替換后的片段

PatchCode =\

[

"mov edi, edi",

"push ebp",

"mov ebp,esp",

"push -1",

"push 0",

"push dword ptr ss:[ebp+0x14]",

f"push {hex(MsgBoxAddr)}",

f"push {hex(MsgTextAddr)}",

"push dword ptr ss:[ebp+0x8]",

"call 0x75B20E20",

"pop ebp",

"ret 0x10"

]

# 寫出到自定義記憶體

assemble(dbg, HookMem, PatchCode)

print("地址已被替換,可以運行了.")

dbg.set_debug("Run")

dbg.set_debug("Run")

dbg.close()

當如上代碼被運行后,則會替換行程內MessageBoxA函式為我們自己的地址,運行輸出效果如下圖所示;

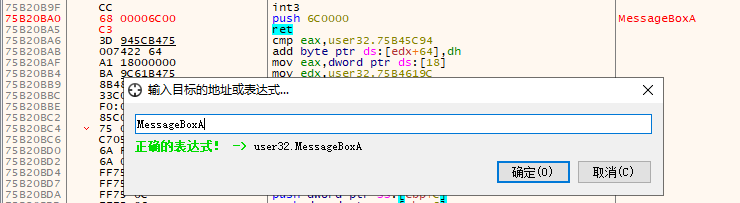

讀者可通過Ctrl+G并輸入MessageBoxA跳轉到原函式彈窗位置,此時輸出的則是一個跳轉地址0x6C0000該地址則代表我們自己的自定義記憶體區域,如下圖所示;

繼續跟進這記憶體區域,讀者可看到我們自己構建的MessageBoxA彈窗的核心代碼片段,當這段代碼被執行結束后則通過ret會回傳到程式領空,如下圖所示;

至此,當用戶再次打開彈窗按鈕時,則不會提示原始內容,而是提示自定義彈窗,如下圖所示;

原文地址

https://www.lyshark.com/post/6b7ca168.html

文章作者:lyshark (王瑞)文章出處:https://www.cnblogs.com/LyShark/p/17538321.html

本博客所有文章除特別宣告外,均采用 BY-NC-SA 許可協議,轉載請注明出處!

轉載請註明出處,本文鏈接:https://www.uj5u.com/qiye/556882.html

標籤:其他

下一篇:返回列表