今天我們來了解有關Secret加密以及Configmapd配置介紹

一、Configmapd配置介紹

ConfigMap 功能在 Kubernetes1.2 版本中引入,許多應用程式會從組態檔、命令列引數或環境變數中讀取配置資訊,ConfigMap API 給我們提供了向容器中注入配置資訊的機制,ConfigMap 可以被用來保存單個屬性,也可以用來保存整個組態檔或者 JSON 二進制大物件,

將配置資訊放到configmap物件中,然后在pod的物件中匯入configmap物件,實作匯入配置的操作,

ConigMap是一種 API物件,用來將非機密性的資料保存到鍵值對中,使用時可以用作環境變數、命令列引數或者存盤卷中的組態檔,

ConfigMap將環境配置資訊和容器鏡像解耦,便于應用配置的修改,當你需要儲存機密資訊時可以使用Secret物件,

備注: ConfigMap 并不提供保密或者加密功能,如果你想存盤的資料是機密的,請使用Secret;或者使用其他第三方工具來保證資料的私密性,而不是用ConfigMap,

二,專案中的應用

1. 創建 ConfigMap 的資源清單

apiVersion: v1 # 版本,通過 kubectl explain cm 可以查看

kind: ConfigMap

metadata:

name: special-config # ConfigMap 的名字

namespace: default # 名稱空間

data: # key: value 結構,配置資料

special.how: very

special.type: charm

kubectl apply -f comfigmap.yaml

2. 使用目錄創建

創建 ??/root/k8s/yaml/configmap/game.properties?? 檔案:

enemies=aliens

lives=3

enemies.cheat=true

enemies.cheat.level=noGoodRotten

secret.code.passphrase=UUDDLRLRBABAS

secret.code.allowed=true

secret.code.lives=30

創建 ??/root/k8s/yaml/configmap/ui.properties?? 檔案

color.good=purple

color.bad=yellow

allow.textmode=true

how.nice.to.look=fairlyNice

3.創建 configmap ,??--from-file?? 指定在目錄下的所有檔案都會被用在 ConfigMap 里面創建一個鍵值對,鍵的名字就是檔案名,值就是檔案的內容

kubectl create configmap game-config --from-file=../configmap/

4.查看創建的 ??configmap??(可簡寫為 cm):

$ kubectl get cm

NAME DATA AGE

game-config 2 6m40s

# 查看詳細資訊

kubectl get cm game-config -o yaml

kubectl describe cm game-config

5. 使用檔案創建

通過 --from-file 引數只要指定為一個檔案就可以從單個檔案中創建 ConfigMap

–from-file 這個引數可以使用多次,你可以使用兩次分別指定上個實體中的那兩個組態檔,效果就跟指定整個目錄是一樣的

kubectl create configmap game-config-2 --fromfile=game.properties

kubectl get configmaps game-config-2 -o yaml

6. 使用字面值創建

使用文字值創建,利用 ??--from-literal?? 引數傳遞配置資訊,該引數可以使用多次,例如:ZFQ-1阻火呼吸閥

kubectl create configmap special-config --from-literal=special.how=very --fromliteral=special.type=charm

kubectl get configmaps special-config -o yaml

7.Pod 中使用 ConfigMap

創建兩個 ConfigMap(configmap.yaml)

apiVersion: v1

kind: ConfigMap

metadata:

name: special-config

namespace: default

data:

special.how: very

special.type: charm

---

apiVersion: v1

kind: ConfigMap

metadata:

name: env-config

namespace: default

data:

log_level: INFO

創建pod

apiVersion: v1

kind: Pod

metadata:

name: dapi-test-pod

spec:

containers:

- name: test-container

image: wangyanglinux/myapp:v1

command: [ "/bin/sh", "-c", "env" ] # 列印 env

env: # 從 ConfigMap 中選擇讀取的鍵,并起個別名

- name: SPECIAL_LEVEL_KEY # 鍵別名,在這值應該是 very

valueFrom:

configMapKeyRef:

name: special-config # ComfigMap 的名稱

key: special.how # 上句指定 ConfigMap 中的鍵名

- name: SPECIAL_TYPE_KEY # 鍵別名,在這值應該是 charm

valueFrom:

configMapKeyRef:

name: special-config # ComfigMap 的名稱

key: special.type # 上句指定 ConfigMap 中的鍵名

envFrom: # 直接從 ConfigMap 中讀取全部配置

- configMapRef:

name: env-config # ComfigMap 的名稱

restartPolicy: Never

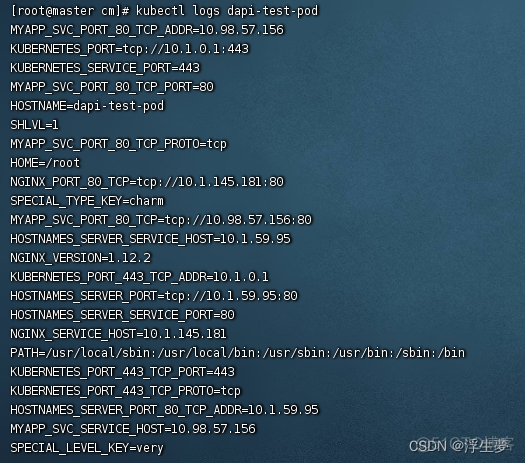

查看日志,可以看到 ConfigMap 中的配置已經注入到了容器中

使用 ConfigMap 設定命令列引數

創建 ConfigMap

apiVersion: v1

kind: ConfigMap

metadata:

name: special-config

namespace: default

data:

special.how: very

special.type: charm

創建pod

apiVersion: v1

kind: Pod

metadata:

name: dapi-test-pod

spec:

containers:

- name: test-container

image: wangyanglinux/myapp:v1

command: [ "/bin/sh", "-c", "echo $(SPECIAL_LEVEL_KEY) $(SPECIAL_TYPE_KEY)" ] #可以調整啟動Pod時的命令

env: # 從 ConfigMap 中選擇讀取的鍵,并起個別名

- name: SPECIAL_LEVEL_KEY # 鍵別名,在這值應該是 very

valueFrom:

configMapKeyRef:

name: special-config # ComfigMap 的名稱

key: special.how # 上句指定 ConfigMap 中的鍵名

- name: SPECIAL_TYPE_KEY # 鍵別名,在這值應該是 charm

valueFrom:

configMapKeyRef:

name: special-config # ComfigMap 的名稱

key: special.type

restartPolicy: Never

查看日志

kubectl logs dapi-test-pod

very charm

通過資料卷插件使用ConfigMap

通過 ??Volume??? 方式??掛載???,ConfigMap 中的??鍵名就是 檔案名,鍵值就是 檔案內容??

創建 ConfigMap

apiVersion: v1

kind: ConfigMap

metadata:

name: special-config

namespace: default

data:

special.how: very

special.type: charm

apiVersion: v1

kind: Pod

metadata:

name: dapi-test-pod

spec:

containers:

- name: test-container

image: wangyanglinux/myapp:v1

command: ["/bin/sh", "-c", "cat /etc/config/special.how"] # 列印掛載目錄下的檔案內容

volumeMounts: # volume 掛載

- name: config-volume # 掛載下面指定的 volume

mountPath: /etc/config # 掛載到的目錄(容器內路徑,該目錄下,檔案名就里鍵名,檔案內容就是鍵值)

volumes:

- name: config-volume # volume 名稱

configMap: # 來自 ConfigMap

name: special-config # ConfigMap 名字

restartPolicy: Never

kubectl logs dapi-test-pod

very

8,ConfigMap 的??熱更新??

創建一個 ConfigMap 和 Deployment:

apiVersion: v1

kind: ConfigMap

metadata:

name: log-config

namespace: default

data:

log_level: INFO

---

apiVersion: extensions/v1beta1

kind: Deployment

metadata:

name: my-nginx

spec:

replicas: 1

template:

metadata:

labels:

run: my-nginx

spec:

containers:

- name: my-nginx

image: wangyanglinux/myapp:v1

ports:

- containerPort: 80

volumeMounts: # 這塊兒不懂看上一節《通過資料卷插件使用ConfigMap》

- name: config-volume

mountPath: /etc/config # 容器內這個目錄下會有 log_level 這個檔案,內容為 INFO

volumes:

- name: config-volume

configMap:

name: log-config

查看 /etc/config/log_level 檔案的內容

kubectl exec my-nginx-c484b98b4-sbls9 -it -- cat /etc/config/log_level

INFO

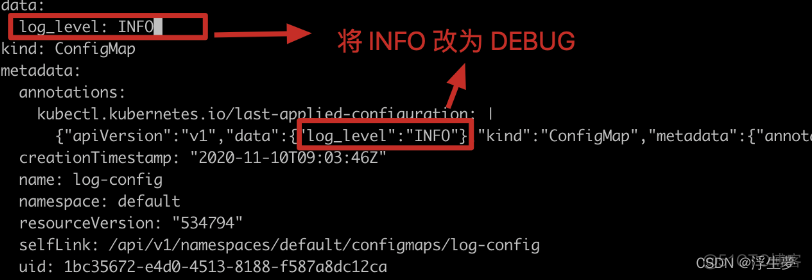

修改 ConfigMap

kubectl edit configmap log-config

再次查看 /etc/config/log_level 檔案的內容,可以看到,Pod 中的配置也改了

注意:更新 ConfigMap 后:

使用該 ConfigMap 掛載的 Env 不會同步更新

使用該 ConfigMap 掛載的 Volume 中的資料需要一段時間(實測大概10秒)才能同步更新

讓 Pod 滾動更新

ConfigMap 更新后,并不會讓相應的檔案多載,例如,Nginx 在啟動時,會加載一次組態檔(組態檔中有 ConfigMap 的相關引數),加載完成后,無論這個組態檔再怎么變化,Nginx 都不會再加載它,因此需要 ConfigMap 更新后滾動更新 Pod,

可以通過修改 pod annotations 的方式強制觸發滾動更新

這里我們在 .spec.template.metadata.annotations 中添加 version/config ,每次通過修改 version/config 的時間來觸發滾動更新

kubectl patch deployment my-nginx --patch \

'{"spec": {"template": {"metadata": {"annotations":{"version/config": "20211110" }}}}}'

三. Secret

Secret 解決了密碼、token、密鑰等敏感資料的配置問題,而不需要把這些敏感資料暴露到鏡像或者 Pod Spec 中,Secret 可以以 Volume 或者環境變數的方式使用

用戶可以創建 secret,同時系統也創建了一些 secret,

Secret 有三種型別:

- Service Account:用來訪問 Kubernetes API,由 Kubernetes 自動創建,并且會自動掛載到 Pod 的 /run/secrets/kubernetes.io/serviceaccount 目錄中

- Opaque:base64 編碼格式的 Secret,用來存盤密碼、密鑰等,加密程度不高

- kubernetes.io/dockerconfigjson:用來存盤私有 docker registry 的認證資訊

要使用 secret,pod 需要參考 secret,Pod 可以用兩種方式使用 secret:

作為 volume 中的檔案被掛載到 pod 中的一個或者多個容器里,

當 kubelet 為 pod 拉取鏡像時使用,

1. Service Account(不常用)

Service Account 用來訪問 Kubernetes API,由 Kubernetes 自動創建,并且會自動掛載到 Pod 的 /run/secrets/kubernetes.io/serviceaccount 目錄中

# 1. 隨便找一個需要訪問 Kubernetes API 的 Pod

$ kubectl get pod -n kube-system

NAME READY STATUS RESTARTS AGE

kube-proxy-2pqkk 1/1 Running 6 40d

# 2. 查看該 Pod 中 /run/secrets/kubernetes.io/serviceaccount 目錄下的檔案

$ kubectl exec kube-proxy-2pqkk -n kube-system -it -- ls /run/secrets/kubernetes.io/serviceaccount

ca.crt:訪問 API Service 時的證書

namespace:名稱空間

token:認證的密鑰資訊

2. Opaque Secret

Opaque 型別的資料是一個 map 型別,要求 ??value 是 base64?? 編碼格式:

(1)創建 Opaque Secret

給用戶名和密碼用 base64 加密

$ echo -n admin | base64

YWRtaW4=

$ echo -n 123 | base64

MTIz

??base64??編碼

$ echo -n YWRtaW4= | base64 -d

admin

使用加密后的用戶名和密碼創建 Secret

apiVersion: v1 # kubectl explain secret 查看

kind: Secret

metadata:

name: mysecret # Secret 名稱

type: Opaque # Secret 的型別

data:

password: MTIz # 密碼

username: YWRtaW4= # 用戶名

查看Secret

???default-token-xxxxx??:k8s 默認會在每個名稱空間下都創建一個,用于 Pod 的掛載

$ kubectl get secret

NAME TYPE DATA AGE

default-token-fm46c kubernetes.io/service-account-token 3 40d

mysecret Opaque 2 12s

(2)將 Secret 掛載到 Volume 中

創建 Pod

apiVersion: v1

kind: Pod

metadata:

labels:

name: secret-test

name: secret-test

spec:

volumes: # 創建一個卷

- name: secrets # 卷名

secret: # 卷使用的方案

secretName: mysecret # 來自于上一節創建的 mysecret

containers:

- image: wangyanglinux/myapp:v1

name: db

volumeMounts: # 卷掛載

- name: secrets # 掛載的是上面宣告的 secrets

mountPath: "/etc/secrets" # 掛載的目錄(容器內目錄)

readOnly: true # 只讀

查看

# Opaque Secret 中的用戶名和密碼都已經掛載進來了

$ kubectl exec secret-test -it -- ls /etc/secrets

password username

# 查看內容,發現內容已經自動被解密

$ kubectl exec secret-test -it -- cat /etc/secrets/password

123

$ kubectl exec secret-test -it -- cat /etc/secrets/username

admin

(3)將 Secret 匯出到環境變數中

創建 Deployment

apiVersion: extensions/v1beta1

kind: Deployment

metadata:

name: pod-deployment

spec:

replicas: 2

template:

metadata:

labels:

app: pod-deployment

spec:

containers:

- name: pod-1

image: wangyanglinux/myapp:v1

ports:

- containerPort: 80

env:

- name: TEST_USER # 環境變數名

valueFrom:

secretKeyRef: # 從 Secret 中獲取

name: mysecret # Secret 的名字

key: username # Secret 中的鍵名

- name: TEST_PASSWORD # 環境變數名

valueFrom:

secretKeyRef: # 從 Secret 中獲取

name: mysecret # Secret 的名字

key: password # Secret 中的鍵名(相比 configmap,Secret 在這兒不需要使用明文,稍微安全一點)

查看環境變數

# 進入容器

$ kubectl exec pod-deployment-747f78bc67-2w9wk -it -- /bin/sh

# 查看環境變數

$ echo $TEST_USER

admin

$ echo $TEST_PASSWORD

123

3. kubernetes.io/docker configjson

使用 Kuberctl 創建 ??docker registry?? 認證的 secret

# kubectl create secret docker-registry \ # 創建 Secret 的型別

# myregistrykey \ # Secret 的名稱

# --docker-server=hub.zyx.com \ # docker server 的地址

# --docker-username=admin \ # docker 用戶名

# --docker-password=Harbor12345 \ # docker 密碼

# [email protected] # docker 郵箱

kubectl create secret docker-registry \

myregistrykey \

--docker-server=hub.zyx.com \

--docker-username=admin \

--docker-password=Harbor12345 \

[email protected]

在創建 Pod 的時候,通過 ??imagePullSecrets??? 來參考剛創建的 ??myregistrykey??,來拉取私有倉庫的鏡像

apiVersion: v1

kind: Pod

metadata:

name: foo

spec:

containers:

- name: foo

image: hub.zyx.com/zyx/myapp:v1

imagePullSecrets: # 當去私有倉庫拉取時的認證資訊

- name: myregistrykey # 認證資訊,上一步創建的 docker registry

轉載請註明出處,本文鏈接:https://www.uj5u.com/caozuo/500710.html